1.什么是 JWT

JSON Web Token(JWT)是一个非常轻巧的规范。这个规范允许我们使用JWT在两个组织之间传递安全可靠的信息。

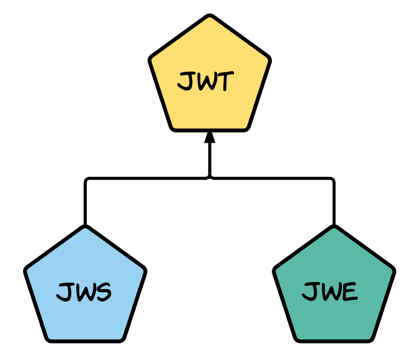

大多数介绍JWT的文章实际介绍的都是JWS(JSON Web Signature),也往往导致了人们对于JWT的误解,通常我们所说的JWT基本也都指的是JWS。

但是JWT并不等于JWS,JWS只是JWT的一种实现,除了JWS外,JWE(JSON Web Encryption)也是JWT的一种实现。

jwt认证流程:

- 客户端将用户名/密码通过某种加密的方式发送给服务器。

- 服务器接收到客户端请求后进行验证,验证通过服务器生成token返回给客户端。客户端将token存储在本地。

- 客户端每次请求将token携带在http header头中, 服务器端将token取出进行解密。

jwt认证的优点:

- 服务器端无需保存token,以加解密的方式代替存储,节省了内存空间。

- 无状态的token不依赖于服务器保存会话信息,更利于水平扩展。

- 相比于传统的session认证方式,jwt对移动端的支持更友好。

传统 session 认证的一些缺点:

- 必须存储sessionid,当用户量过大时对服务器内存消耗影响巨大。如果你没有设置session的过期时间(关闭浏览器并不会导致cookie消失)那么对你的服务器来说消耗是致命的。

- 如果你没有将session存在一个所有服务器都可以获取得到的地方如redis, 那么意味着在本台服务器上面存储的sessionid其他服务器无法获取。用户进行请求时必须请求到这台服务器上面。可扩展性较差。

- 跨平台性较差,传统的session认证方式在移动端很难行得通。你必须开发二套不同的逻辑对web和移动端进行认证。

2.JSON Web Signature(JWS)

JSON Web Signature是一个有着简单的统一表达形式的字符串,主要由三个部分组成,分别是头部(header),载荷(payload),签名(signature)组成。

JWS 的大体结构:

header.payload.signature

头部(Header)

头部用于描述关于该JWT的最基本的信息,例如其类型以及签名所用的算法等。 JSON内容要经Base64 编码生成字符串成为Header。

base64UrlEncode({

"alg": "HS256", //摘要算法

"typ": "JWT" //token类型

})

载荷(PayLoad)

payload的五个字段都是由JWT的标准所定义的。

- iss: 该JWT的签发者

- sub: 该JWT所面向的用户

- aud: 接收该JWT的一方

- exp(expires): 什么时候过期,这里是一个Unix时间戳

- iat(issued at): 在什么时候签发的

后面的信息可以按需补充。 JSON内容要经Base64 编码生成字符串成为PayLoad。

payload //载荷信息

base64UrlEncode({

"sub": "1234567890", //用户标识,subject

"name": "John Doe", //用户名

"exp": "Mon Nov 13 15:28:41 CST 2018" //有效期

})

签名(signature)

这个部分header与payload通过header中声明的加密方式,使用密钥 secret 进行加密,生成签名。

verify signature //签名信息

HMACSHA256(

base64UrlEncode(header)

+ "." + base64UrlEncode(payload),

your-256-bit-secret)

JWS的主要目的是保证了数据在传输过程中不被修改,验证数据的完整性。但由于仅采用Base64对消息内容编码,因此不保证数据的不可泄露性。所以不适合用于传输敏感数据。

3.JSON Web Encryption(JWE) 简介

相对于JWS,JWE则同时保证了安全性与数据完整性。JWE大致需要 生成密钥、加密密钥、加密原始报文、数字认证 等过程。

JWE由五部分组成:

base64UrlEncode(UTF8(JSON Header)).base64UrlEncode(JWE Encrypted Key).base64UrlEncode(Initialization Vector).base64UrlEncode(Ciphertext).base64UrlEncode(Authentication Tag)

具体生成步骤为:

- 1.JOSE含义与JWS头部相同。

- 2.生成一个随机的Content Encryption Key (CEK)。

- 3.使用RSAES-OAEP 加密算法,用公钥加密CEK,生成JWE Encrypted Key。

- 4.生成JWE初始化向量。

- 5.使用AES GCM加密算法对明文部分进行加密生成密文Ciphertext,算法会随之生成一个128位的认证标记Authentication Tag。

- 6.对五个部分分别进行base64编码。

由此可见,JWE的计算过程相对繁琐,不够轻量级,因此适合于数据传输而非token认证,但该协议也足够安全可靠,用简短字符串描述了传输内容,兼顾数据的安全性与完整性。

评论区